勒索软件,又称勒索病毒,是一种特殊的恶意软件,又被人归类为“阻断访问式攻击”(denial-of-access attack),其与其他病毒最大的不同在于手法以及中毒方式。其中一种勒索软件仅是单纯地将受害者的电脑锁起来,而另一种则系统性地加密受害者硬盘上的文件。

所有的勒索软件都会要求受害者缴纳赎金以取回对电脑的控制权,或是取回受害者根本无从自行获取的解密密钥以便解密文件。勒索软件通常透过木马病毒的形式传播,将自身为掩盖为看似无害的文件,通常会通过假冒成普通的电子邮件等社会工程学方法欺骗受害者点击链接下载,但也有可能与许多其他蠕虫病毒一样利用软件的漏洞在联网的电脑间.....传播。

原先勒索病毒只在俄罗斯境内盛行,但随着时间推进,受害者开始广布全球。2013年6月,网络安全公司McAfee发布了一份数据,显示该公司光在该年度(2013)第一季就获取了超过250,000种不同的勒索病毒样本,并表示该数字是去年(2012)同季的超过两倍。

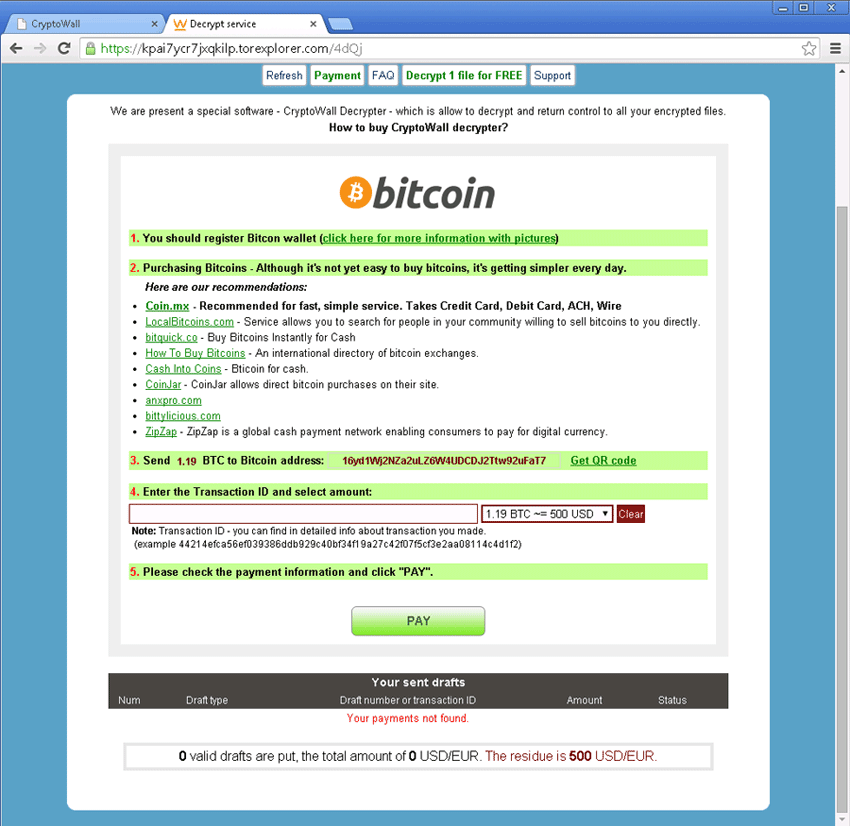

随着CryptoLocker的流行,加密形式的勒索软件开始进行大规模的攻击,在遭当局瓦解以前获取了估计三百万美元的赎金。另一个勒索软件CryptoWall,被美国联邦调查局估计在2015年6月以前获得了超过一百八十万美元的赎金。

行为

勒索软件通常透过木马病毒的方式传播,例如透过下载文件夹带,或是透过网络系统的漏洞而进入受害者的电脑。勒索软件在进入后,会直接运行,或是透过网络下载病毒的实体数据,并恐吓受害者。恐吓消息随着不同的病毒而异,例如假借执法机关的名义,恐吓受害者的电脑被发现进行非法行动,如色情、盗版媒体,或是非法的操作系统等。

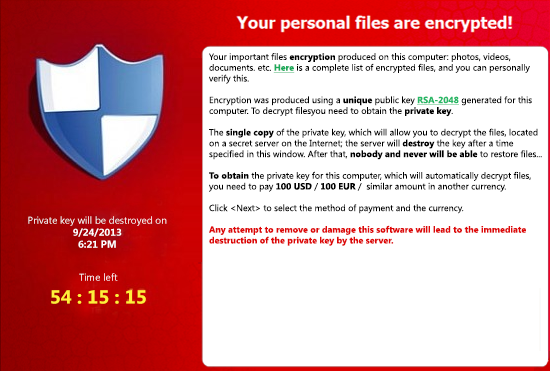

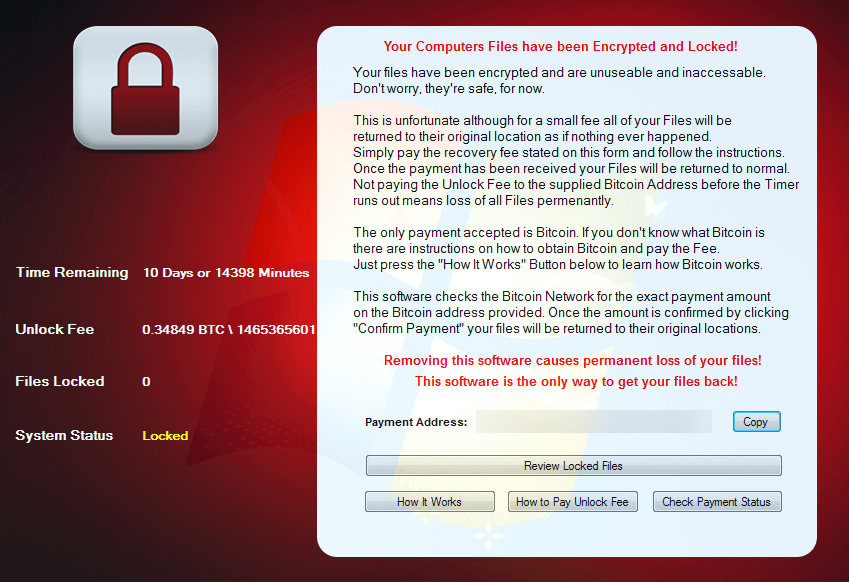

某些实体数据只将操作系统锁住,直到受害者付清赎金后才将电脑解锁。实体数据可能以数种手段来达成恐吓,包括将Windows的用户界面(Windows Shell)绑定为病毒程序, 或甚至修改磁盘的主引导扇区、硬盘分割表等。 最严重的一种实体数据将受害者的文件加密,以多种加密方法让受害者无法使用文件,唯一的方法通常就是向该病毒的作者缴纳赎金,换取加密密钥,以解开加密文件。

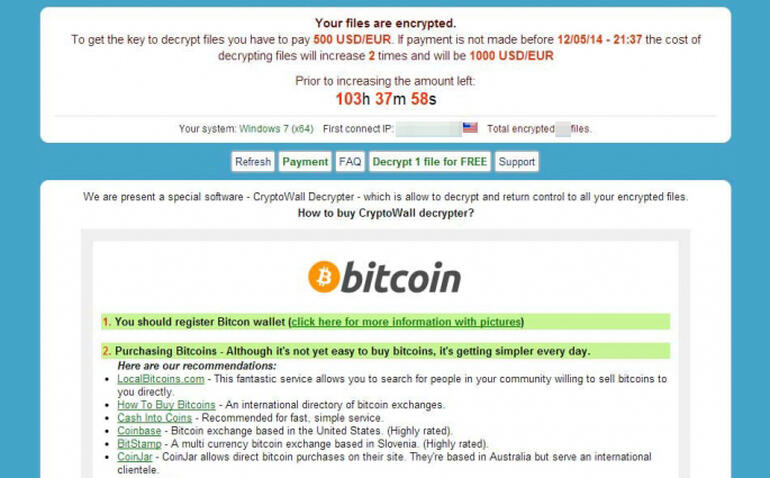

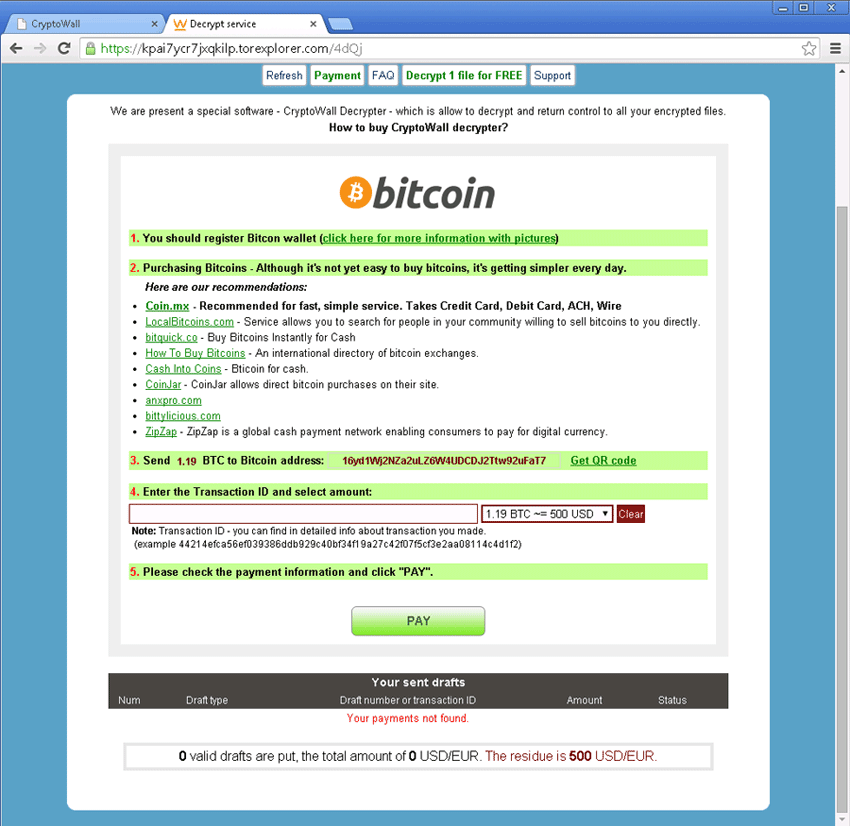

获得赎金是这类病毒的最终目标。要让病毒的开发者不易被执法单位发现,匿名的缴款管道是开发者的必要元素。有数种的管道发现被开发者用作匿名缴款,例如汇款、短信小额付款、在线虚拟货币(Ukash、Paysafecard)、数字货币比特币等。

历史

加密性勒索软件

最早已知的此种病毒是1989年的"AIDS" Trojan病毒,由Joseph Popp制作。该病毒的实体数据会宣称受害者的某个软件已经结束了授权使用,并且加密磁盘上的文件,要求缴出189美元的费用给PC Cyborg Corporation以解除锁定。开发者Popp在法庭上以精神障碍(无行为能力)为自己辩护,但他仍承诺将获得的非法款项用于资助艾滋病的研究。 使用公开密钥加密的构想是1996年由Adam L. Young和Moti Yung所提出的。两人指出,AIDS Trojan之所以无法有效发挥作用,是因为其采用的是私钥加密,该技术的加密密钥会存储于病毒的源代码中,从而瓦解该病毒的作用。两人并且实现了一只概念验证的实验性病毒,在Macintosh SE/30电脑上使用RSA及TEA算法加密资料。他们将这种行为称作明显的“加密病毒勒索”(cryptoviral extortion),属于现今称作加密病毒学中的一个分支。 两人在1996年的IEEE安全与隐私研讨会(IEEE S&P)中描述了攻击者利用电子货币从被害者身上勒赎的过程:“专门的加密病毒能被设计成搜索受害者的电子货币并加密。这样一来,攻击者就能名正言顺的保证受害者付钱,否则受害者将失去所有的电子货币。”

2005年5月开始,勒索软件变得更为猖獗。 在2006年中,勒索软件开始运用更加复杂的RSA加密手段,甚至加长密钥的长度,像是Gpcode、TROJ.RANSOM.A、Archiveus、Krotten、Cryzip、MayArchive等病毒。例如在2006年6月发现的Gpcode.AG使用了660位的RSA公钥。 2008年6月,发现了该病毒的新变种Gpcode.AK。该变种使用了1024位的RSA公钥,据信在不使用分布式计算的情况下,破解该密钥对单一电脑来说,将是徒劳无功的。

加密勒索软件随着2013年尾开始出现行踪的CryptoLocker又开始了新一波的活跃期,该病毒最大的差异在于利用新时代的比特币进行勒索。2013年12月,ZDNet估计该病毒单单在该月(12月)15日至18日间,就利用比特币从受害者身上汲取了2700万美元的钜额。CryptoLocker的手法在紧接着的几个月内被多种病毒所效仿,包括CryptoLocker 2.0(被认为和原始的CryptoLocker无关)、CryptoDefense(值得注意的是,该病毒的初始版本包含了一个严重的设计缺陷,将私钥存储在用户能找到的位置,因为其使用Windows的内置加密API进行行动。),以及2014年8月一个专门针对群晖科技(Synology)生产的网络附加存储(NAS)设备进行攻击的病毒。

在2014年尾,High-Tech Bridge信息安全公司甚至发现了将整个服务器上网站都加密的RansomeWeb病毒。

在2015年,刊载了一份详尽的报告,枚举出不同的勒索软件所使用的加密技术、弱点,及可能的防范措施等。

Ben Herzog. What You Can (and Can't) Do Against Ransomware. Checkpoint Technologies. 2015-08-17 [2016-03-14].

https://blog.checkpoint.com/2015/08/17/what-you-can-and-cant-do-against-ransomware/#comment-4052

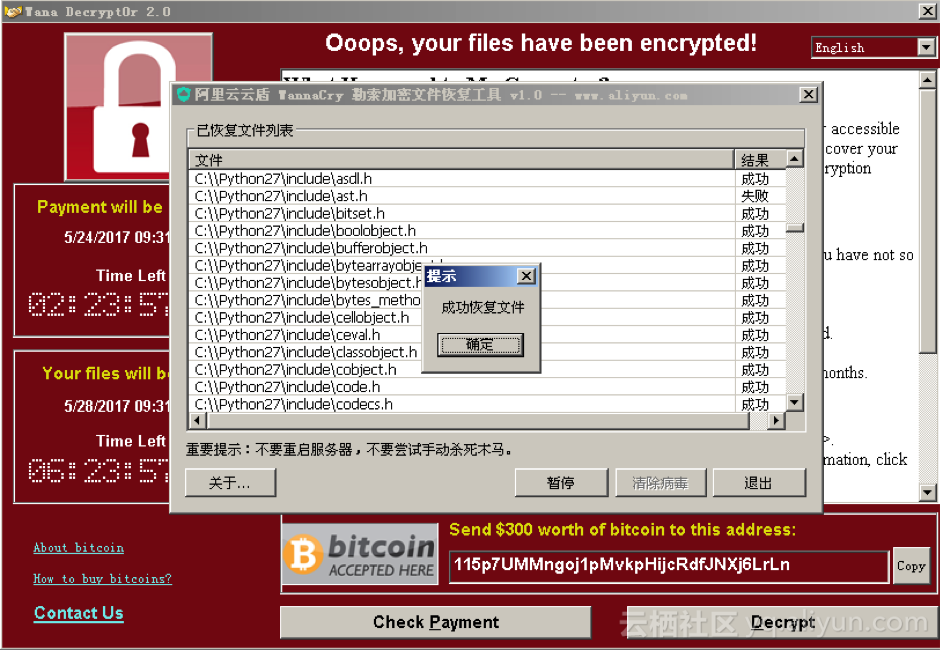

2017年5月,勒索软件WannaCry大规模感染了包括西班牙电信在内的许多西班牙公司、英国国民保健署、联邦快递和德国铁路股份公司。据报道,至少有99个国家的其他目标在同一时间遭到WanaCrypt0r 2.0的攻击。俄罗斯联邦内务部、俄罗斯联邦紧急情况部和俄罗斯电信公司MegaFon共有超过1000台计算机受到感染。中国教育网相连的中国大陆高校也出现大规模的感染,感染甚至波及到了公安机关使用的内网,使得河南省洛阳市的公安系统遭到破坏。国家互联网应急中心亦发布通报。

勒索病毒已入侵公安系统!出入境等业务被迫暂停

https://baijiahao.baidu.com/s?id=1567456640091832

http://news.chengdu.cn/2017/0515/1877505.shtml

非加密性勒索软件

在2010年8月,俄罗斯当局逮捕了十名与WinLock木马病毒有关系的嫌犯。WinLock病毒并不像前面所提到的Gpcode一样对电脑加密,相反的,WinLock显示色情图片遮挡用户的电脑屏幕,并提示受害者利用大约10美元的短信付费以接收解锁的密码。这个病毒袭击了俄罗斯及邻近国家的许多人,并被报导指出,攻击者赚取了超过一千六百万美元的收入。

2011年,一个勒索软件假藉Windows产品激活的名义行骗,提示受害者的Windows因为是诈骗的受害者(victim of fraud),所以必须重新激活。就像真正的产品激活一样,病毒也提供了在线引导的选项,却显示成无法使用,并要求受害者拨打六支国际电话的其中一只,并且输入六位数密码。虽然病毒宣称该电话号码为免费拨打,电话却实际上会被转接到高费率的国家,再刻意将该通话置于保留(on hold),借此让受害者付出高额的国际长途电话费用。

2013年,一款基于Stamp.EK攻击包的病毒浮上台面。该病毒散发消息在各个SourceForge和GitHub项目页面中,并宣称提供名人的假造裸照。2013年7月,一个针对OS X的勒索软件出现。该病毒会显示一个网页,宣称受害者被发现下载色情媒体。不像Windows的病毒一样对整个系统上锁,该病毒只能利用点击劫持来混淆受害者的视听,试图不让受害者用正常方式关闭该页面。

2013年7月,一名来自维吉尼亚州的21岁男子中了勒索软件,却在巧合之下,因为自己的电脑确实存储了和他聊天过的未成年少女的裸照,而病毒显示FBI查获儿童色情媒体的警告,向警方自首。 2016年1月,也发现了威胁要将受害者的浏览纪录公开的勒索软件。

案例

Reveton

2012年,一款叫做Reveton的勒索软件开始广布。该病毒基于Citadel木马病毒,而病毒的有效数据会显示假造成来自执法机关的消息(因此,此类病毒又被称为police Trojan或cop Trojan)。该病毒会宣称执法机关查获该电脑有非法活动,例如下载盗版软件或是儿童色情媒体 ,并且提示受害者使用Ukash 或Paysafecard等匿名电子货币进行缴纳。为了更进一步取信于被害人,该警讯也会同时列出受害者的IP地址,某些版本甚至会显示受害者摄像头的画面。

Reveton在2012年开始在欧洲各国间活动。变种则有各式各样的本地化版本,搭配受害者语言与当地执法机关的图标。例如在英国的变种就会显示成伦敦警察厅、著作权集体管理团体 PRS for Music(搭配受害者下载盗版音乐的警告)、PeCU等。 伦敦警察厅曾公开澄清,执法单位绝对不会像病毒一样,将用户的电脑以调查名义锁上。

2012年5月,趋势科技研究员发现美国及加拿大的版本,代表病毒开发者可能本来有意攻击北美地区。2012年8月,Reveton的新变种开始在美国流窜,要求受害者用MoneyPak卡向FBI缴纳200美元的罚锾。2013年2月,一个俄罗斯公民在迪拜遭西班牙当局逮捕,因为被发现他所属的犯罪组织曾使用过Reveton;十名共犯则以洗钱罪名逮捕。

2014年8月,Avast Software回报发现新变种,携带窃取密码的软件作为实体数据之一。

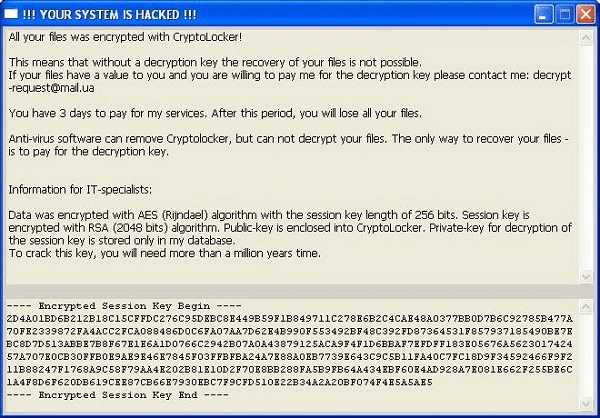

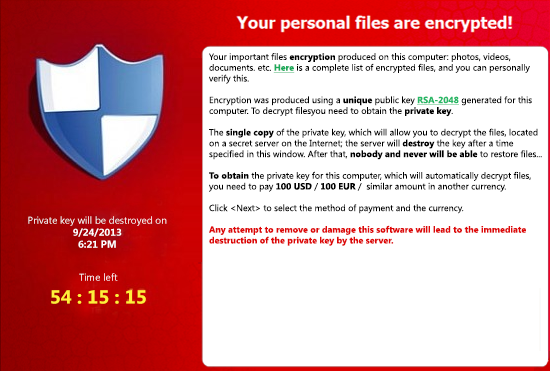

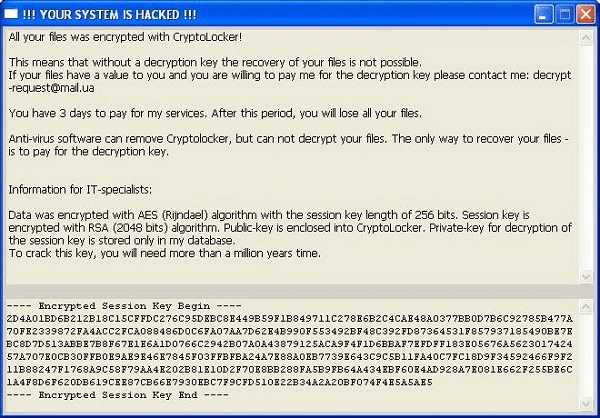

CryptoLocker

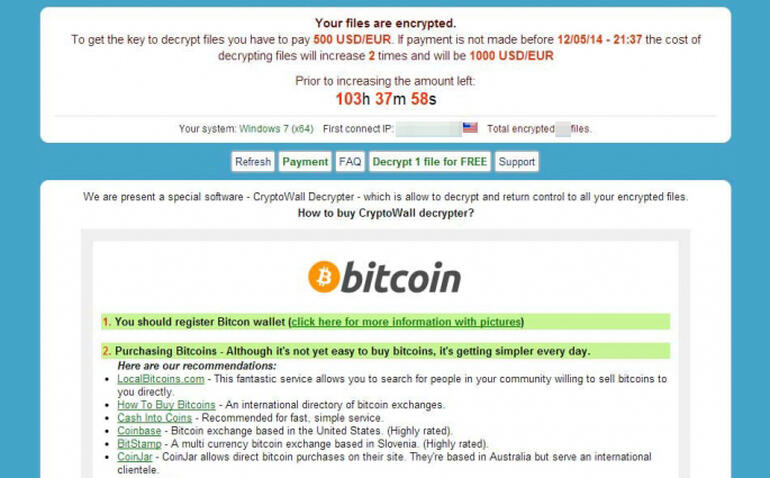

2013年9月,加密性勒索软件以CryptoLocker之姿重出江湖。该病毒使用2048位的RSA加密密钥,并将其回传至主控病毒行动的服务器。关于加密文件,该病毒使用白名单以只对特定的扩展名加密。CryptoLocker威胁受害者,若不以比特币或付费卡在三天内缴款,就会将所有加密文件删除。由于其使用了极大长度的密钥,被其加密的文件一般是认为无法撤销的。尽管付款期限已过,解密的密钥仍能利用其提供的在线工具获取,但是价格会增加为10BTC,相当于2300美元(2013年11月汇率)。

美国司法部在2014年6月2日宣布,CryptoLocker在Gameover ZeuS僵尸网络遭到执法机关关闭后被分离出来。司法部也提起了对俄国黑客Evgeniy Bogachev的公诉,因为其对该僵尸网络运作的涉入。 据估计,在该病毒遭关闭前,已经获得了至少三百万美元的收入。

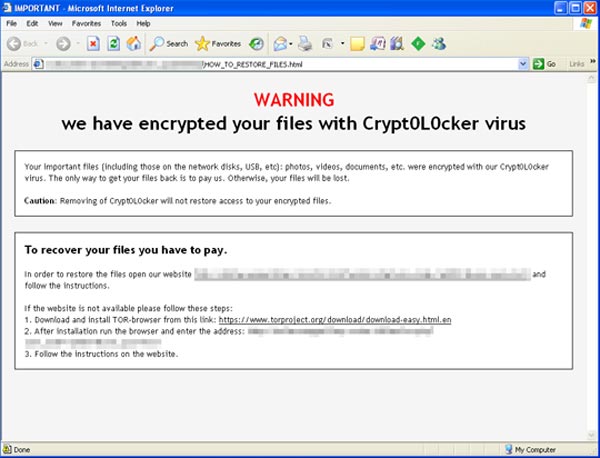

CryptoLocker.F 与 TorrentLocker

2014年9月,新一波针对澳洲的勒索攻击开始,以CryptoWall及CryptoLocker(连同CryptoLocker 2.0,不和原始CryptoLocker有关)。该病毒透过假造的电子邮件散布,宣称受害者有投递失败的澳大利亚邮政包裹。为了避开安全软件的扫描,该变种会先提示用户输入CAPTCHA验证码来诱使受害者下载病毒数据。赛门铁克确认了该变种,命名为CryptoLocker.F。 其中的一个受害者是澳洲广播公司,而其现场转播的新闻频道ABC News 24被迫中断半小时并转至墨尔本摄影棚录影,因为雪梨的摄影棚被该病毒攻击了。

另一个搭上顺风车的病毒TorrentLocker,最初含有与CryptoDefense类似的缺陷。该病毒对每台受感染的电脑都使用相同的密钥流,导致安全单位能利用此弱点解开加密的文件。该缺陷在后来的版本中被修正了。在2014年尾,估计光是澳洲就有超过9000名受害者受TorrentLocker所害,仅次于土耳其的11,700名。

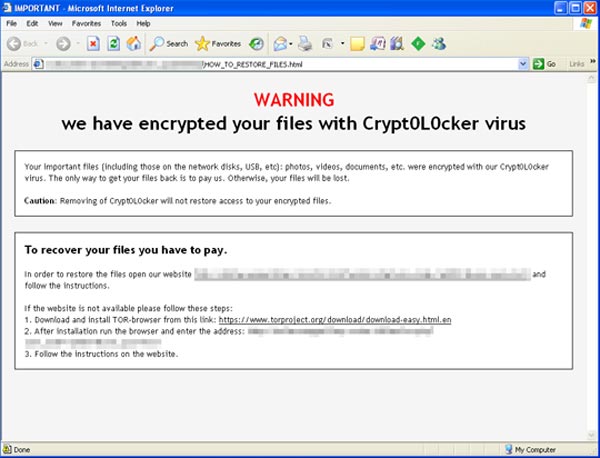

CryptoWall

另一个针对Windows的重大病毒CryptoWall在2014年出现。CryptoWall随着Zedo广告网的恶意广告散布。在2014年9月,其针对数个主要网站进行了攻击,将受害者导向至独立网站,利用浏览器漏洞传输病毒。一名Barracuda Networks研究员发现该病毒带有数字签名,以取信于安全软件。 CryptoWall 3.0以JavaScript写成,作为电子邮件的附加文件。该脚本会下载伪装成JPG图像文件的可执行档。为了更进一步避开侦测,该病毒会创建复制的explorer.exe及svchost.exe与其服务器沟通。创建加密文件时,该病毒也会同时删除系统还原的备份文件,并且安装间谍软件,窃取受害者的密码与比特币钱包。

联邦调查局表示,在2015年6月有上千名的受害者向网络犯罪回报中心回报了CryptoWall的感染,估计损失至少一千八百万美元。

在最新的4.0版本中,CryptoWall改进了其代码以避免杀毒软件的侦测,并且除了文件内容外,也一并加密文件名称。

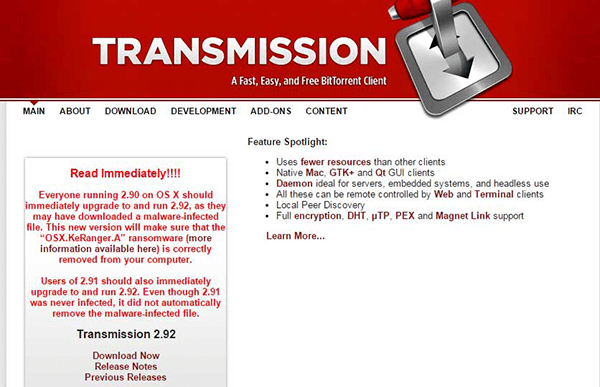

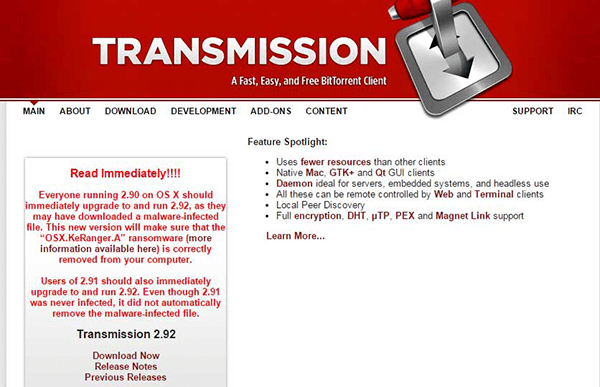

KeRanger

KeRanger在2016年3月出现,是第一个在OS X操作系统上运作的勒索软件。该病毒加密受害者的个人文件,并且要求1BTC的赎金以解密文件。该病毒将.DMG可执行档伪装成RTF文件。该病毒会潜伏三日,接着开始加密文件,再附上一个写入解密教学的文本文件。该病毒也使用2048位的RSA公钥加密文件。后续研究表明,该病毒其实是Linux.Encoder.1为OS X系统而重写的。

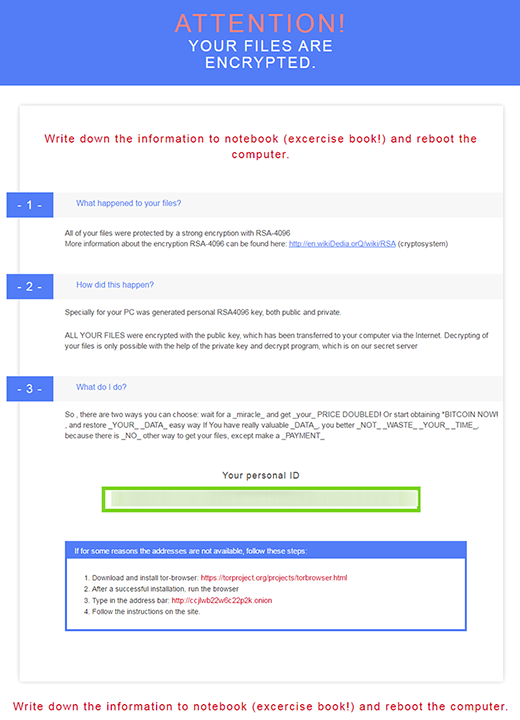

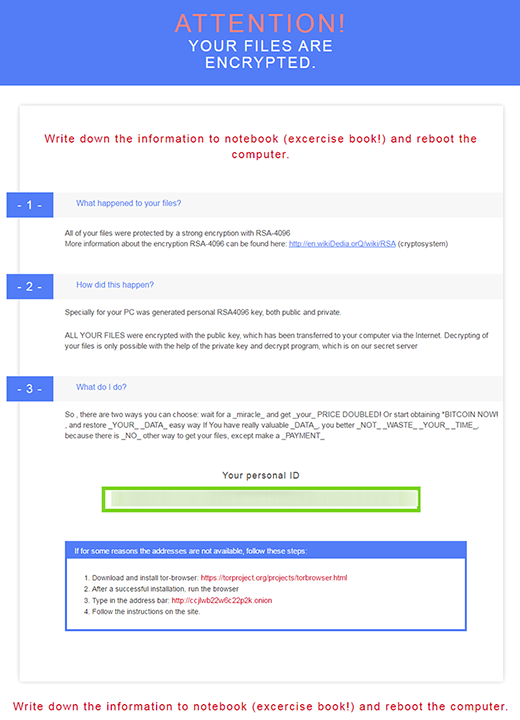

RSA4096

RSA4096是目前加密性勒索软件的最新世代。最初出现于2015年,该病毒使用公钥加密,付款则要求受害者利用比特币向暗网内的代理人购买,却不保证在付款后能取回私钥。该病毒有数种变种,大部分都尚未找到解决办法。某些变种会将文件的扩展名改变。唯一从攻击中撤销的方法,除了付费购买私钥以外,只有从外部设备撤销受感染的文件一途。 由于比特币汇率近年的大幅上升,赎金的价格也相对的上升了。在2016年4月,该价格大约为三十万英镑。

Manamecrypt (CryptoHost)

该病毒宣称加密受害者的文件,并且要求1/3BTC(大约140美元)来解密文件。事实上,该病毒却不将文件加密,而是将文件移动进入密码保护的RAR压缩包。 不过压缩包的密码很容易找到,使得受害者有方法能取回受感染的文件。

CryptoHost将受害者的文件移至C:\Users\用户名\AppData\Roaming的一个RAR压缩包内。 文件名称为41个字符,且没有扩展名。

CryptoHost目前捆绑在窜改的μTorrent安装程序内,将自身的cryptohost.exe解压缩进入%AppData%后运行病毒。

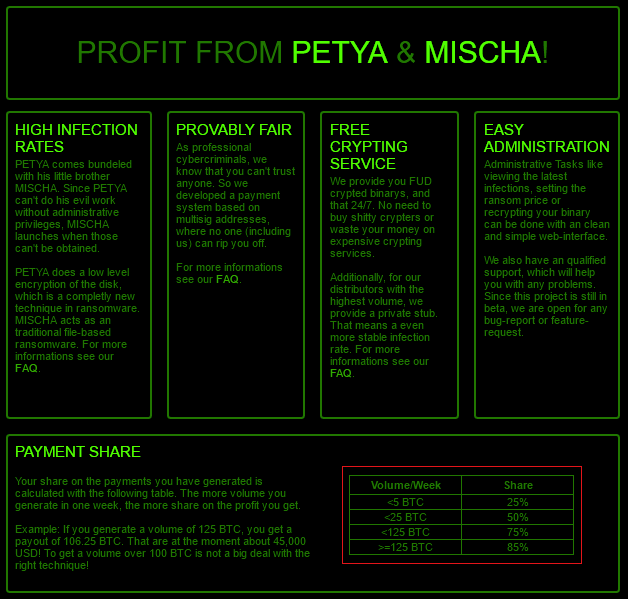

Mischa

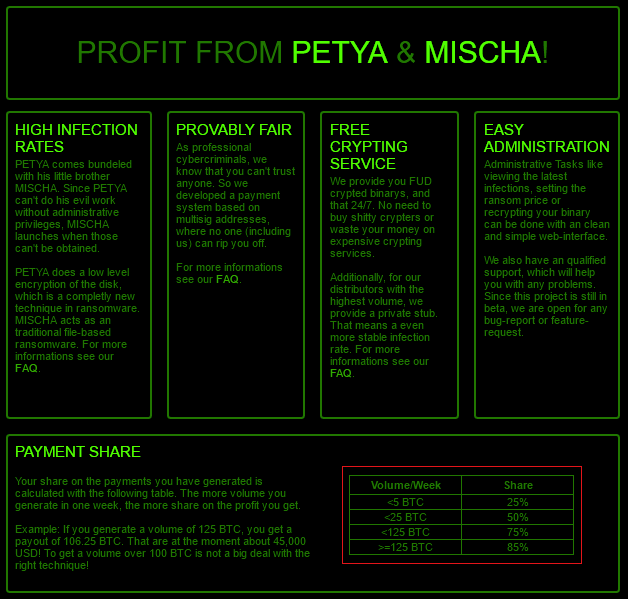

Mischa是一款勒索软件,并且和Petya勒索软件有明显的关系。 该病毒会将加密的文件改为特定的扩展名如.3P7m、.arpT、.eQTz、.3RNu等。遭受感染的受害者电脑会在浏览器内显示出威胁消息,声称电脑已经遭到“军规级加密”。该病毒也利用Tor浏览器和暗网(Tor隐藏服务)要求比特币赎金,价值通常介于20美元至1000美元间。

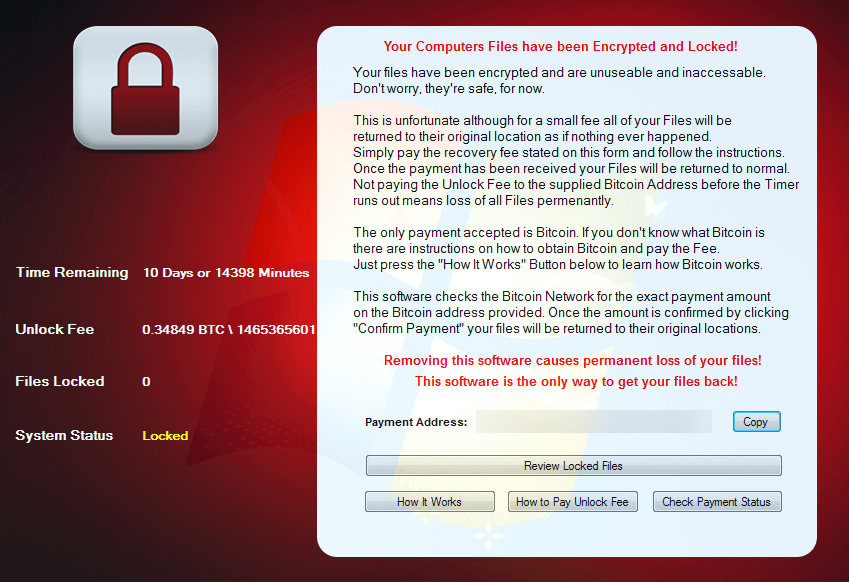

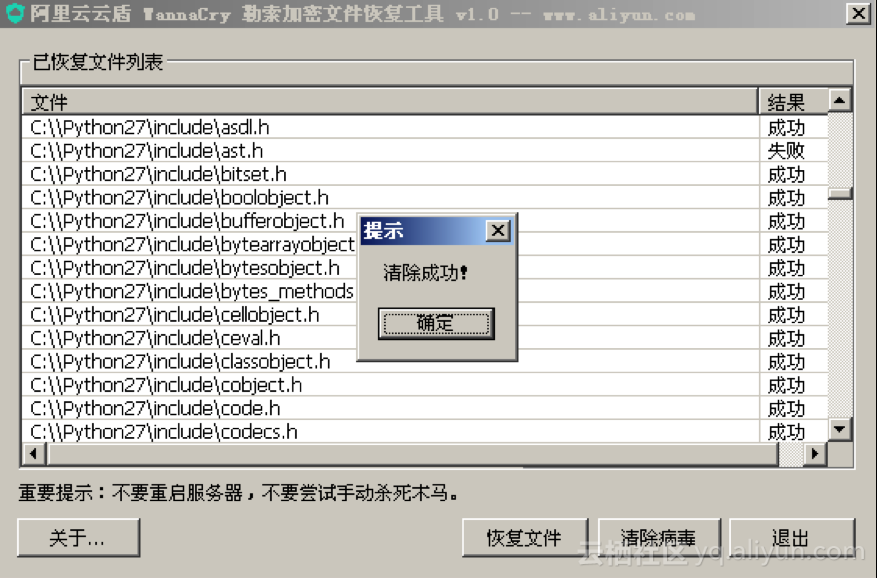

WannaCrypt

WannaCrypt是利用Windows系统漏洞进行侵入的一款勒索病毒,在2017年5月12日后全球超过230,000台计算机皆遭此病毒侵害,此病毒要求支付价值等同于300美元的比特币才可解密所有遭加密文件。受害者电脑大多数皆装载Windows 7系统,微软也针对此漏洞进行更新。

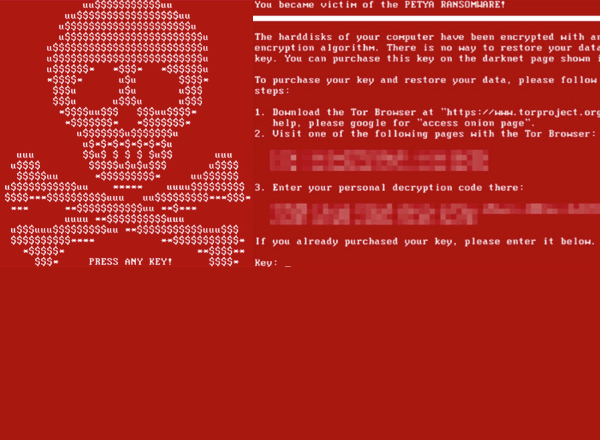

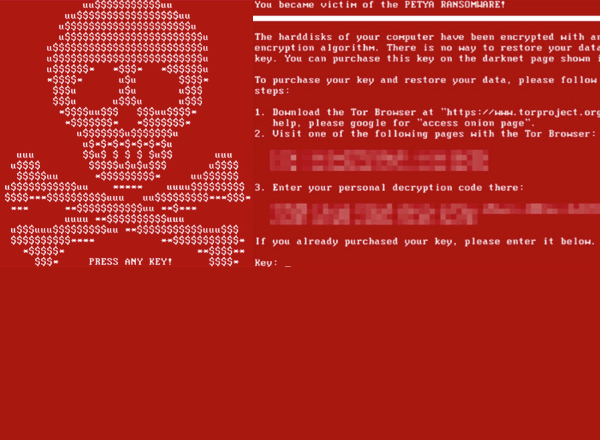

Petya

Petya于2016年3月首次出现,不像其他加密勒索软件,该恶意软件旨在感染主引导记录,安装有效负载,受感染的系统下次引导时便加密NTFS文件系统文件表,完全阻止系统引导进Windows,直至支付赎金。Check Point报告指出,尽管该软件被认为是勒索软件设计上的创新性进展,但和在相同时间范围内话语的其他软件相比,感染率相对较低。

2017年6月27日,Petya重大修改版本被用来反动主要针对乌克兰的全球性网络攻击。经修改的版本和WannaCry同样使用永恒之蓝漏洞传播。由于设计变更,即使支付赎金系统也不会真正解锁,故安全分析师猜测这次袭击不是为了获取非法利益,仅仅是搞破坏。

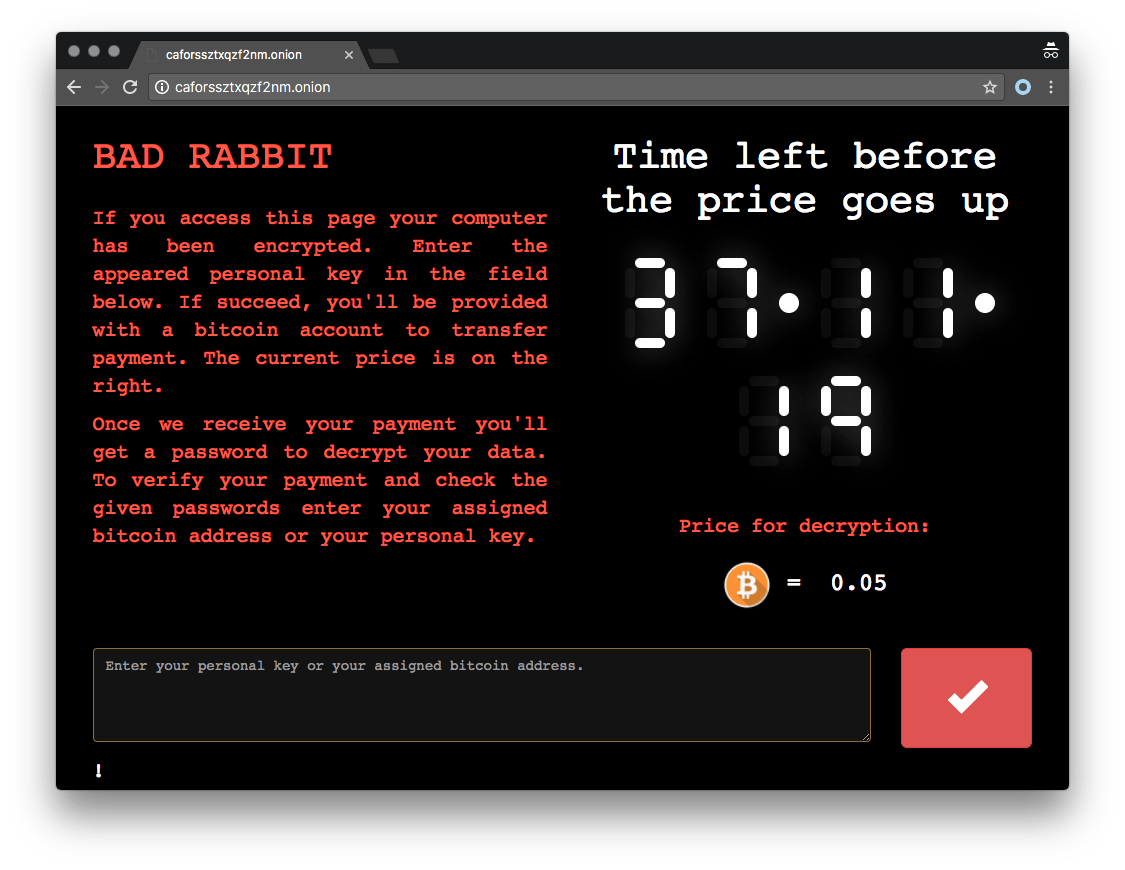

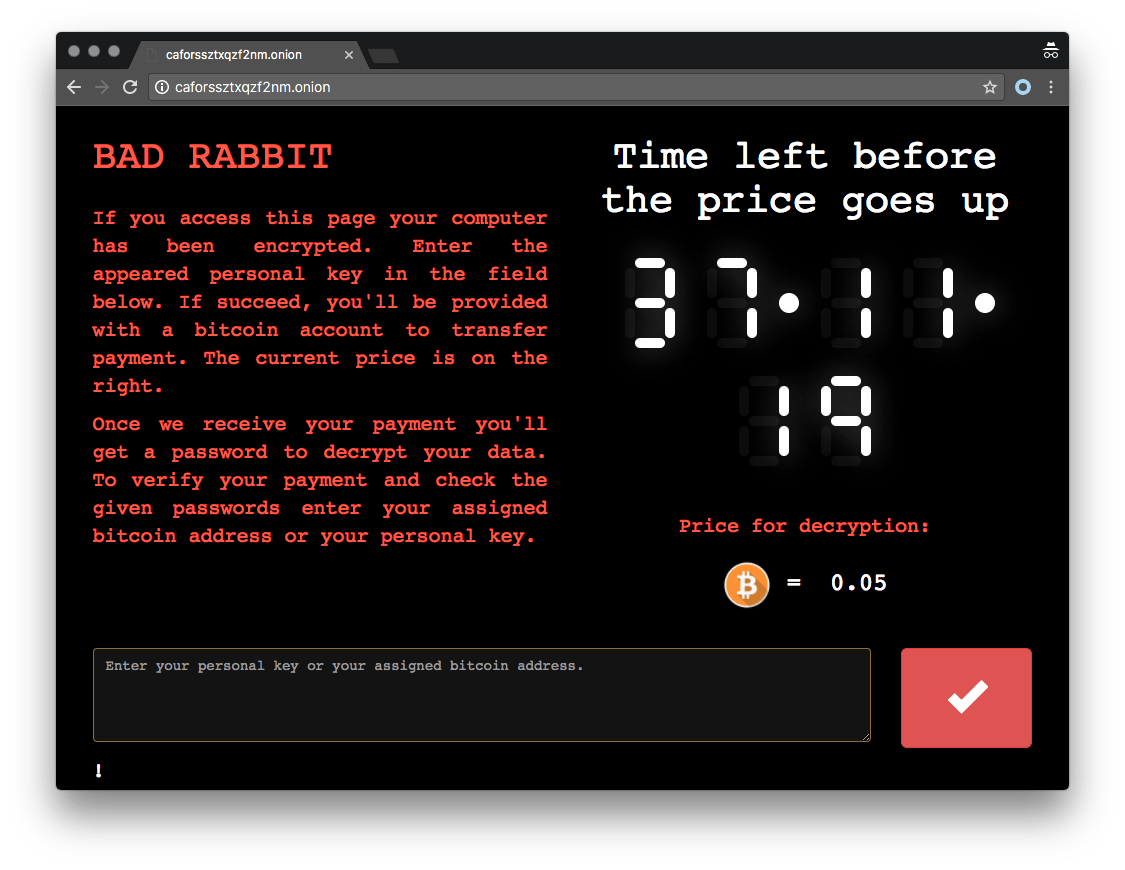

Bad Rabbit

2017年10月24日,俄罗斯和乌克兰有用户报告了新型勒索软件“Bad Rabbit”。类似于WannaCry和Petya的模式,Bad Rabbit加密了用户的文件表后,要求支付比特币解锁。ESET认为,该勒索软件伪装成Adobe Flash更新发布。受影响的机构包括国际文传电讯社、敖德萨国际机场、基辅地铁和乌克兰基础设施部。由于利用网络结构进行传播,软件也流入到别国,如土耳其、德国、波兰、日本、韩国和美国。专家认为此番袭击和乌克兰的Petya袭击有关,尽管罪魁祸首的唯一标识是将《权力的游戏》系列角色的名字嵌入代码。

安全专家发现,软件没有使用永恒之蓝漏洞,这种给运行旧版Windows的未被感染的机器接种疫苗的简单方法传播。此外,一直用来传播假Flash更新已经离线,或是在勒索软件被发现后几天内删除了有问题的文件,从而有效阻止软件传播。

勒索软件即服务(Ransomware as a service)

暗网中已有越来越多的人宣称提供勒索软件作为服务,例如现在已经失效的Tox与Encryptor RaaS等。

反制

就像其他形式的恶意软件一样,安全软件不一定能侦测出勒索软件的实体数据──尤其是加密用的软件──直到开始加密或是完成加密了才被发现。对于未知的病毒来说更是如此。 若攻击尚在早期阶段,加密文件尚未成功,此时强制移除病毒实体数据就能避免对资料的进一步加密,例如拔除电源等物理性做法也是可以抢救回部分资料。安全专家建议了一些预防措施来应对勒索软件,例如使用安全软件或设置以避免已知的勒索软件运行;保留与不与电脑连接的资料备份,尤其某些病毒会将仍与电脑连接的备份文件一并加密。非加密性勒索软件能被专家移除,或是利用现成的安全软件删除。

虽然勒索软件的威胁无法被完全革除,使用IT业界所称的多层次预防策略(defense-in-layers security strategy)却称得上是不错的预防手段。多层次预防策略提倡同时部署多种独立、领域互相重叠的安全措施以创建稳固的安全措施。各安全层被设计和其他安全层互补,使得威胁不易穿透重重防护。例如一个安全策略可能包含下列五层:

1、全面性的、完备的安全政策

2、网络和邮件的内容过滤代理服务器

3、限制级别访问

4、以密码上锁特定功能

5、不间断的员工警觉性训练

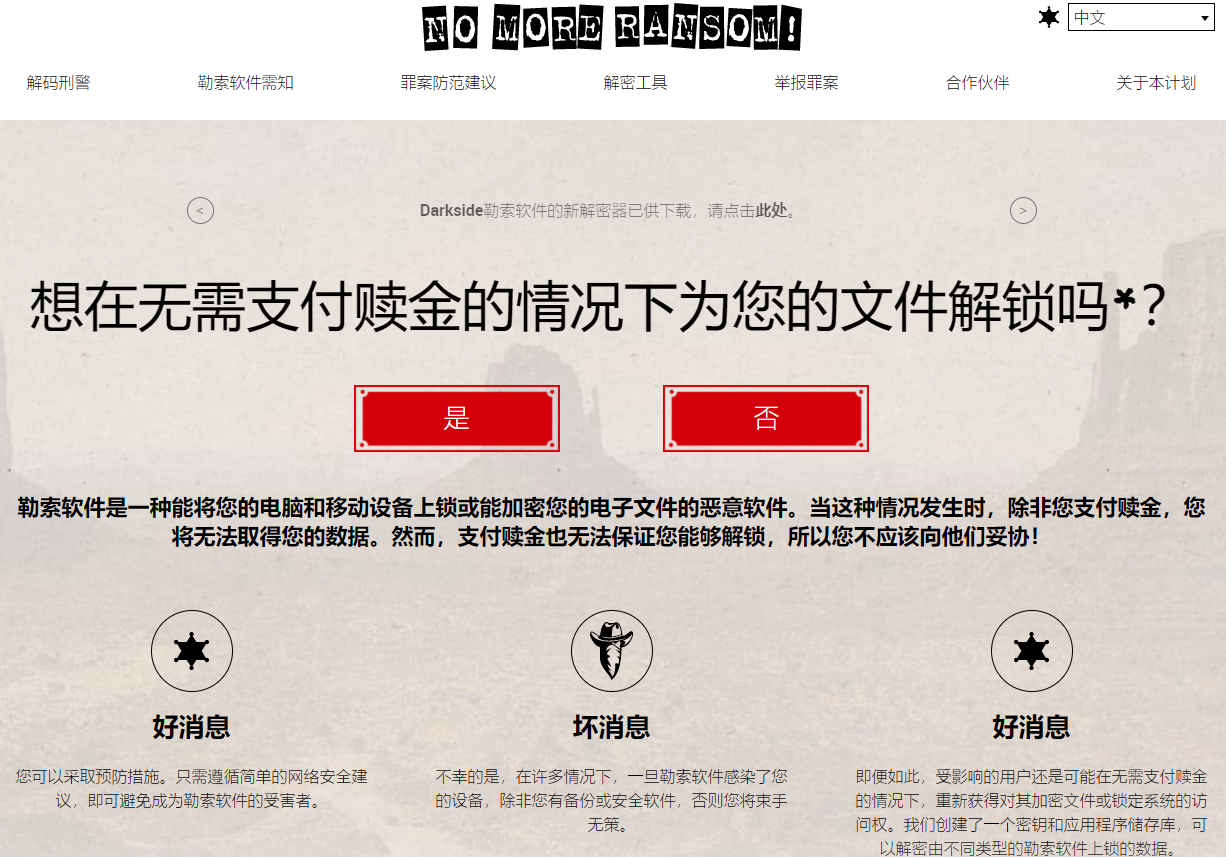

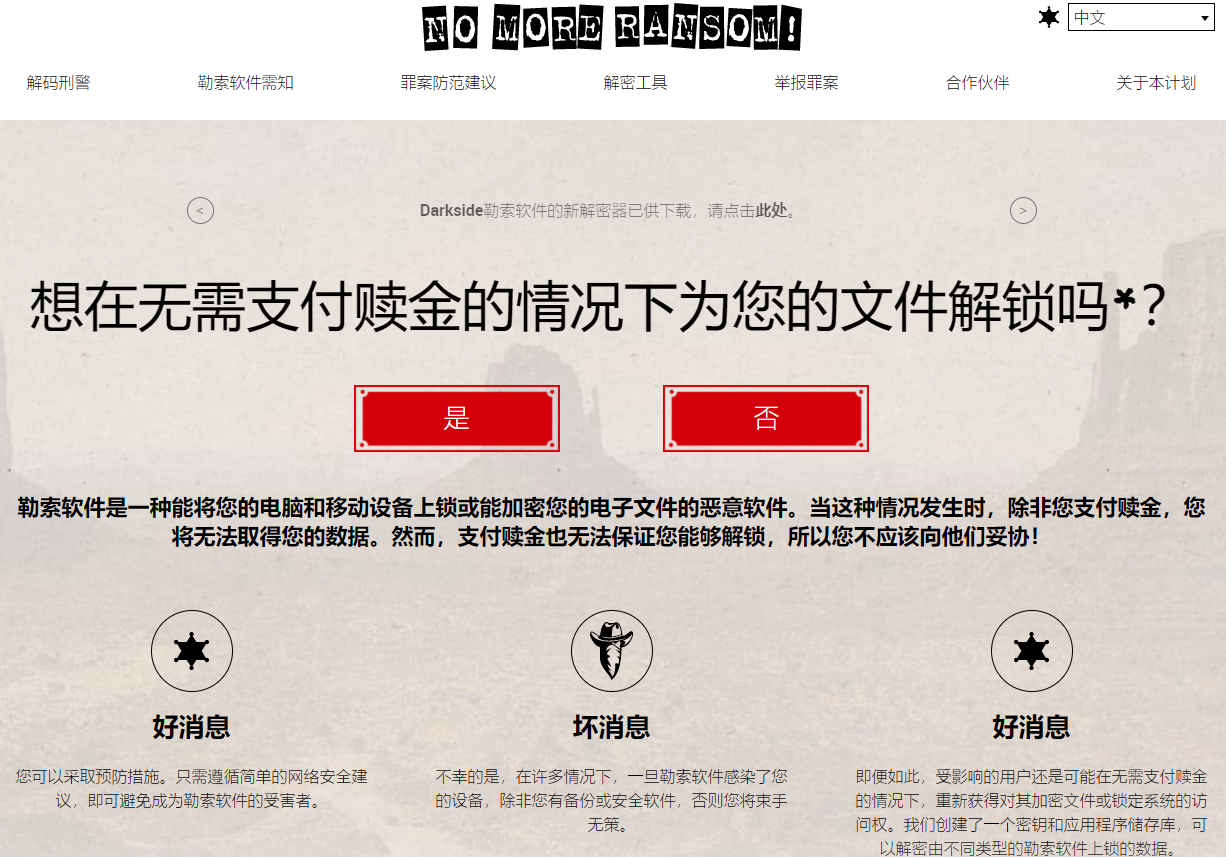

反勒索病毒计划

https://www.thinkbar.net/nomoreransom.html